Взлом ИИ обладает реальным потенциалом, способным поколебать основы кибербезопасности и сделать ее бессильной перед атаками вредоносного ПО, кражей данных и мошенничеством. Учитывая это, каждый бизнес и частное лицо должны принять меры по защите своих цифровых активов от взлома ИИ.

Что же это такое и как оно работает? Можно ли как-то защитить себя от киберугроз, созданных ИИ? Давайте посмотрим.

В этой статье

-

- 📍 Никогда не пропускайте обновления

- 📍Используйте случайные пароли

- 📍Используйте надежный антивирус

- 📍 Остерегайтесь фишинга

- 📍 Практикуйте безопасность данных

- 📍 Узнайте об искусственном интеллекте и ML

- 📌 Обучайте своих сотрудников

- 📌 Нормализуйте аудиты безопасности

- 📌Нанять эксперта по безопасности

- 📌 Присоединяйтесь к совместной защите

Что такое взлом ИИ?

ИИ-хакерство - это использование вредоносных инструментов на базе ИИ в киберпреступных целях. Это включает в себя обычный арсенал - мошенничество, кражу личных данных и кражу данных, - но этим дело не ограничивается. Однако, как и во всем, что связано с искусственным интеллектом, взлом ИИ подразумевает и новые возможности.

Например, будучи открытым для ошибок и уязвимым к человеческим ошибкам, оперативной инженерии и взломам, ИИ особенно опасен в бизнес-среде, где киберпреступники могут использовать его для проникновения в критически важные инфраструктуры компаний и оставаться там в течение длительного времени, нанося ущерб.

Виды атак на ИИ

Существует бесчисленное множество вариантов применения искусственного интеллекта для взлома. Некоторые из наиболее популярных (и опасных) методов взлома с использованием ИИ включают:

📝 Генерация кодов

Как вы, вероятно, знаете, ChatGPT хорошо разбирается в коде и, к сожалению, может создавать вредоносные программы и другие типы вредоносного кода. Причем делает это быстро, с точностью и изощренностью талантливого кодера. Хуже того, он может превратить в код некоторые из своих собственных адаптивных возможностей.

Искусственный интеллект обладает продвинутыми векторами, позволяющими самостоятельно вносить исправления, что может полностью изменить правила игры для киберпреступников. Почему? Потому что при применении к вредоносному коду самоисправление может помочь вредоносному ПО стать необнаружимым и неотслеживаемым. ИИ может научить его обновлять собственный код в режиме реального времени.

🤖 Отравление данных

Злоумышленники могут настроить ИИ против вас с помощью отравления данных, которое может осуществляться двумя способами. Один из вариантов - вставить в алгоритм обучения поддельную информацию, чтобы ИИ распространял неверную, вводящую в заблуждение и опасную информацию или воспринимал вредоносный код как хорошее программное обеспечение.

Но преступники, имеющие доступ к обучающим наборам ИИ, - плохая новость не только в этом случае. Второй способ использования отравления данных для атак - обнаружение и использование уязвимостей. Обучающими алгоритмами можно манипулировать, создавая точки входа для атак враждебного ИИ.

🔨 Взлом паролей

Взлом паролей традиционно ассоциируется с атаками методом грубой силы, когда хакеры методом проб и ошибок угадывают правильную комбинацию букв и символов в пароле. Но теперь искусственный интеллект может угадывать случайные строки с невероятной скоростью, особенно после того, как вы предоставите ему нужную информацию.

👓 Генерация подделок

Все знают, как легко скопировать чье-то изображение с помощью ИИ, но мы недостаточно задумываемся об этом с точки зрения мошенничества и дезинформации.

Например, злоумышленники могут использовать ИИ, чтобы обманом заставить ваш банк выдать вашу информацию - и ваши деньги. Глубокие подделки также могут распространять дезинформацию и вводить в заблуждение относительно критических проблем и событий, таких как террористические атаки, пандемии, угрозы взрыва и т. д.

🎯Социальная инженерия

В тесной связи с кражей личных данных и генерацией находятся атаки социальной инженерии, такие как фишинг. ИИ может написать вам убедительное письмо "от вашего босса" с просьбой выслать ему ваши учетные данные для входа в систему. Отличить поддельные сообщения от подлинных электронных писем может стать практически невозможно.

В недавнем эксперименте, проведенном Prompt Engineering Institute, фишинговые атаки с использованием искусственного интеллекта увенчались успехом более чем на 60 %. В ходе эксперимента ИИ смог использовать данные о жертвах для создания демографических и психографических профилей и создания синтетических персон с соответствующими личностными качествами.

👀 Обнаружение уязвимостей

Чаще всего новое программное обеспечение разрабатывается и поставляется со встроенными уязвимостями. ИИ может быть легко запрограммирован на поиск и автоматическое обнаружение этих слабых мест.

Инструменты для взлома с помощью искусственного интеллекта

- XXXGPT

- Wolf GPT

- FraudGPT

- WormGPT

Как будто все это не было достаточно опасным, ChatGPT больше не является единственной потенциальной угрозой для вашей кибербезопасности. Хакеры используют принципы ИИ и LLM для разработки собственных инструментов ИИ, которые просты в использовании и предназначены специально для вредоносной деятельности.

Самыми последними примерами так называемых "черных шляп" ИИ-инструментов являются XXXGPT и Wolf GPT.

XXXGPT и Wolf GPT называют злыми сводными братьями ChatGPT. Созданные хакерами и предназначенные для взлома, эти инструменты позволяют любому генерировать и использовать вредоносное ПО в условиях полной конфиденциальности. Их пользователям даже не требуется обширных технических знаний или хакерского опыта.

В частности, XXXGPT оснащает хакеров вредоносным ПО для банкоматов и кассовых аппаратов, ботнетами, криптовалютами, криптокрадами, инфокрадами, кейлоггерами и RAT (троянами удаленного доступа). Этот инструмент взлома с искусственным интеллектом помогает совершать кражи, выкупы, хищение данных, кражу личных данных и мошенничество. Кроме того, он дает вам инструменты для сокрытия вредоносного ПО и личности.

Wolf GPT имеет схожие характеристики. Помимо криптографических вредоносных программ, которые практически невозможно обнаружить и от которых невозможно защититься, этот инструмент обеспечивает хакерам полную анонимность. Он также широко используется для организации и проведения фишинговых и других типов атак социальной инженерии.

До XXXGPT и Wolf GPT были и другие, которые до сих пор активно используются для кибератак. Одними из самых известных инструментов для взлома с помощью ИИ, помимо этих двух, являются FraudGPT и WormGPT, которые в основном используются для генерации обманчивого контента, применяемого в фишинговых атаках.

Как защититься от взлома с помощью искусственного интеллекта

Можно ли как-то защитить себя от взлома ИИ? Эксперты по кибербезопасности поделились несколькими рекомендациями, которые имеют смысл. Вот что вам нужно сделать:

📍 Никогда не пропускайте обновления

Никто не переживает из-за угроз ИИ больше, чем разработчики программного обеспечения. Большинство из них работают в две смены, чтобы обезопасить ваши критически важные системы от вреда. Единственное, что вам нужно делать, - это запускать обновления, когда они доступны. Эти исправления безопасности очень важны для вашей безопасности.

📍Используйте случайные пароли

Невзламываемый пароль состоит из 12 символов и включает в себя комбинацию заглавных и строчных букв, цифр и символов. Это также случайная строка, которую невозможно угадать по вашей личной информации, образу жизни, увлечениям, симпатиям или активности в социальных сетях.

📍Используйте надежный антивирус

Основные антивирусные инструменты уже обновляются механизмами, позволяющими предвидеть и блокировать атаки ИИ, особенно вредоносные программы. Если у вас нет антивирусного ПО или вы подумываете о приобретении другого, сейчас самое время провести исследование и выбрать лучшее.

📍 Остерегайтесь фишинга

Фишинговые сообщения обычно написаны плохо и содержат множество грамматических и орфографических ошибок, но искусственный интеллект свободно владеет всеми человеческими языками и речью. Лучший способ распознать фишинг с помощью ИИ - искать срочные призывы к действию, вложения или названия изображений, которые требуют вашего внимания.

📍 Практикуйте безопасность данных

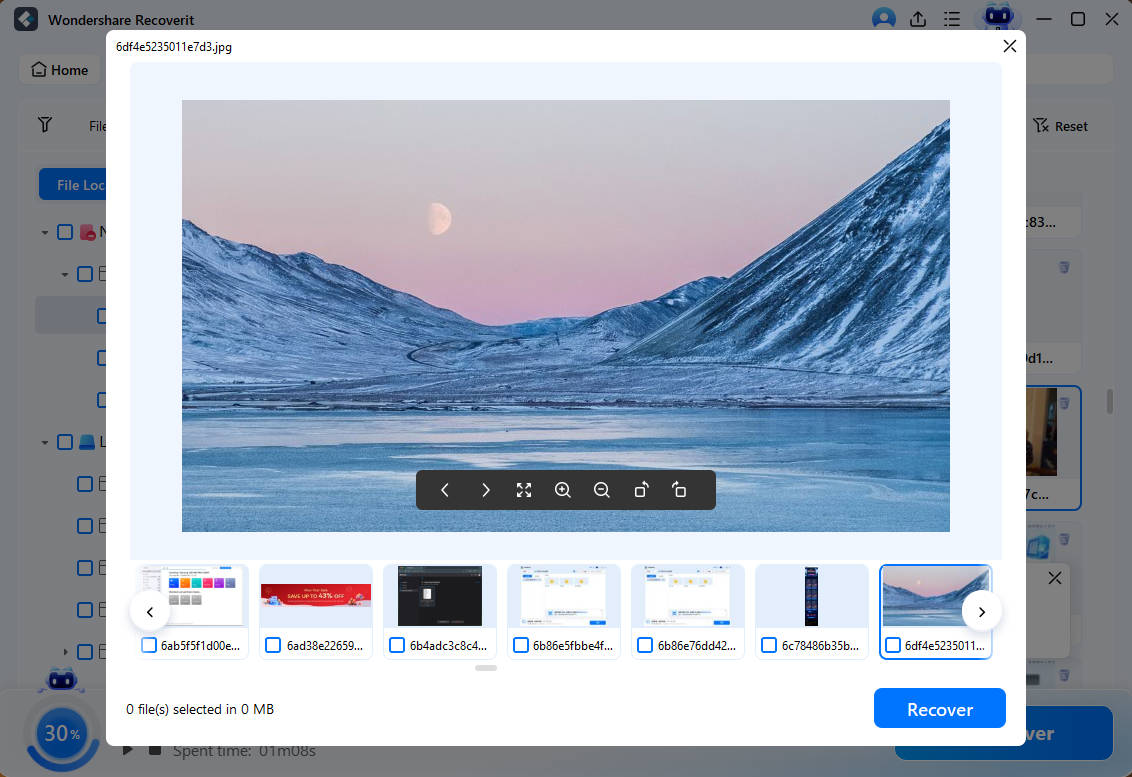

Научитесь лучше заботиться о своих данных - при любой возможности избегайте передачи личной информации, конфиденциальных файлов и паролей в Интернете. Используйте средства шифрования, такие как BitLocker, и регулярно создавайте резервные копии данных. Если у вас нет привычки сохранять резервные копии данных, используйте такие инструменты, как Wondershare Recoverit, чтобы предотвратить потерю данных, вызванную взломом ИИ.

Recoverit может восстановить потерянные документы, изображения, видео, аудио, электронные письма и другие типы файлов практически с любого устройства и при любом сценарии потери данных, включая атаки вирусов и вредоносных программ. Это эффективное и универсальное решение, которое к тому же очень просто в использовании:

- Скачайте Wondershare Recoverit с официального сайта и установите ее на свой компьютер.

- После запуска Recoverit выберите место, с которого вы хотите начать процесс восстановления.

- При выборе нужного места на компьютере начнется всестороннее сканирование этого диска.

- Во время сканирования вы можете наблюдать на экране, как происходит поиск потерянных файлов.

- В любой момент можно нажать Пауза или Стоп и щелкнуть Предпросмотр , чтобы проверить восстанавливаемые файлы.

- Выберите файлы, которые необходимо сохранить, и нажмите Восстановить , чтобы сохранить их на компьютере.

- Чтобы завершить восстановление данных, выберите безопасное место назначения для извлеченных файлов и нажмите Сохранить.

📍 Узнайте об искусственном интеллекте и ML

Узнайте своего врага. Подпишитесь на популярные блоги по ИИ и ОД и будьте в курсе последних угроз. Среди лучших обучающих ресурсов по этой теме - OpenAI, Machine Learning Mastery, Distill, The Berkeley Artificial Intelligence Research, MIT News и There's an AI For That.

📌 Обучайте своих сотрудников

Независимо от того, управляете ли вы малым бизнесом или крупной организацией, вы должны научить своих сотрудников избегать ошибок, которые могут сделать уязвимой всю вашу сеть. Это особенно касается распознавания фишинга и атак социальной инженерии, а также работы с конфиденциальными данными.

📌 Нормализуйте аудиты безопасности

Опытные организации уже обновили свои политики безопасности, включив в них новые рекомендации по использованию инструментов на базе искусственного интеллекта и действиям в ответ на атаки с использованием искусственного интеллекта. Кроме того, необходимо регулярно проводить аудиты безопасности, которые помогут выявить потенциальные слабые места.

📌Нанять эксперта по безопасности

Нарушение безопасности может стоить вам много денег и времени. Многие жертвы кибератак в итоге теряют свою репутацию и клиентов. Цена всего этого гораздо выше, чем цена найма эксперта по кибербезопасности, что многие умные компании делают прямо сейчас.

📌 Присоединяйтесь к совместной защите

Руководители компаний и ИТ-команды объединяются с академическими институтами, государственными учреждениями и экспертами по ИИ в сеть совместной защиты, где они делятся практическими знаниями, реальным опытом и проверенными практиками, которые помогают держать атаки ИИ на расстоянии. Найдите партнера из своей отрасли.

Заключение

Взлом с помощью ИИ - это реальная угроза, которую не стоит воспринимать как должное, но надежда есть. Вредоносные атаки, независимо от степени их автоматизации, эффективности и сложности, можно предсказать и остановить с помощью правильного сочетания осторожности, профилактики, оценки уязвимостей и активной защиты.

Чтобы это сработало, нам нужны здравый смысл и лучшие инструменты кибербезопасности. Совместная защита также демонстрирует образцовые результаты. ИИ еще предстоит сыграть свою самую важную роль в кибербезопасности, где он поможет нам анализировать поведение, выявлять аномалии и вовремя предсказывать кибератаки.

Часто задаваемые вопросы

В чем разница между взломом с использованием искусственного интеллекта и этичным взломом?

ИИ-хакерство - это когда кто-то использует искусственный интеллект для получения несанкционированного доступа к сетям, компьютерным системам или устройствам. Хакеры-черношляпники используют инструменты искусственного интеллекта для проведения кибератак, распространения вредоносного ПО и кражи конфиденциальных данных в целях собственной наживы. Когда мы говорим о взломе, то обычно подразумеваем незаконную деятельность. С другой стороны, этический хакинг использует те же методы и инструменты с другой целью - для поиска уязвимостей системы до того, как они станут известны хакерам "черной шляпы".Безопасны ли ваши данные при использовании искусственного интеллекта?

Безопасны ли ваши данные при использовании искусственного интеллекта? Это зависит от ситуации. Платформы и инструменты ИИ обучаются на огромных массивах данных, включающих информацию, размещенную в Интернете на протяжении многих лет. Эти данные собираются с поисковых систем и страниц социальных сетей, а также с онлайн-форумов и форм. Их безопасность зависит от многих факторов, например от того, как разработчики используют их, где они хранятся и кто еще может получить к ним доступ.