Вредоносное ПО или вредоносное программное обеспечение включает в себя множество программ-шпионов, руткитов, троянов, вирусов и компьютерных червей. Атаки вредоносных программ могут привести к потере данных, нарушению работы сети, аппаратному сбою или появлению программ-шпионов, или же они могут просто дождаться момента, когда решат нанести ущерб.

Существуют всевозможные вредоносные программы, и в этом посте мы сосредоточимся на вредоносном ПО Mirai (Mirai Malware). Если вы хотите узнать все об этой угрозе, в том числе о том, как она работает и как от нее защититься, вы обратились по адресу.

Давайте посмотрим, что такое Mirai malware, прежде чем перейти к подробному описанию.

В этой статье

Что такое Mirai Malware?

Mirai malware или ботнет Mirai - это вредоносное ПО, нацеленное на различные интернет-устройства, такие как домашние маршрутизаторы или смарт-камеры. Это вредоносное ПО превращает их в сеть "зомби" и контролирует их. Проще говоря, ваше устройство становится ботом под управлением вредоносной программы Mirai, отсюда и название.

Киберпреступники используют ботнет-атаки Mirai для проведения массированных DDoS-атак на компьютерные системы. В отличие от других вредоносных программ, Mirai нацелен только на устройства "умного дома", включая холодильники, радионяни, ассистенты, термостаты, маршрутизаторы и т.д.

Он ищет устройства Интернета вещей под управлением ОС Linux и использует уязвимости этих небольших гаджетов. Получив к ним доступ, этот вредоносный образ присваивает им имена и создает сеть контролируемых устройств — ботнет.

Происхождение и эволюция Mirai Malware

История создания вредоносной программы Mirai восходит к Парасу Джа и Джосайе Уайту, двум студентам колледжа. В 2016 году они написали исходный код для ботнета Mirai. Пара пыталась нанести ущерб своему университету с помощью DDoS-атак.

После этого дуэт начал атаковать серверы, на которых размещены популярные игры, и компании, занимающиеся безопасностью, отвечающие за защиту этих серверов от атак. В 2016 году Paras Jha опубликовал код в Интернете, чтобы распространить вирус Mirai и позволить другим хакерам использовать его.

С тех пор сотни киберпреступников модифицировали и воспроизвели его. Ботнет Mirai неоднократно менял свои формы и даже отключал значительную часть Интернета в США. На основе Mirai появилось несколько разновидностей, в том числе PureMasuta, Masuta, Satori и Okiru.

Чем вредоносная программа Mirai отличается от традиционных Вредоносных программ?

- Оно предназначено для устройств IoT

- Mirai стремится превратить зараженные устройства в ботнет

- Распространяется с использованием слабых учетных данных на устройствах Интернета вещей

- Конечной целью является запуск DDoS-атак

- Имеет открытый исходный код.

Первое существенное отличие вредоносного ПО Mirai заключается в том, что оно направлено не на заражение устройств вредоносным ПО ради этого, а на то, чтобы попытаться что-то извлечь из него. Что действительно впечатляет в атаках ботнета Mirai, так это то, что большинство пользователей устройств Интернета вещей даже не подозревают о заражении и невольно совершают несанкционированные действия в Интернете.

В то же время традиционное вредоносное ПО нацелено на компьютеры, в то время как Mirai работает только с устройствами Интернета вещей. Mirai использует устройства с программным обеспечением и датчиками для взаимодействия с сетевыми системами и другими устройствами. Именно так он находит свои цели и быстро распространяется, создавая ботнет.

После заражения устройства Mirai также удалит все существующие вредоносные программы, чтобы убедиться, что устройство принадлежит ботнету, который может быть использован для заражения сетей и серверов. Его конечной целью является проведение DDoS-атак.

В отличие от других, код Mirai Mailware был размещен в открытом доступе, чтобы хакеры могли корректировать и улучшать вредоносное ПО Mirai для различных целей, включая финансовую выгоду, политическую активность, кражу информации и т.д.

Как работает атака ботнета Mirai

Чтобы понять, как работают ботнет-атаки Mirai, вы должны ознакомиться с сетью устройств, подключенных к Интернету Вещей в наших домах, — IoT (Интернет вещей через Интернет вещей). Устройства Интернета вещей широко распространены в умных домах, но у них есть определенные недостатки, которые могут быть использованы при атаках ботнетом Mirai.

Вредоносная программа Mirai сначала сканирует IP-адреса этих устройств, чтобы идентифицировать те, которые используют ОС Linux (ARC). Mirai получает доступ к сети, используя комбинации пароля и имени пользователя по умолчанию на целевых устройствах, использующих эту операционную систему.

Если пользователи не изменили учетные данные по умолчанию, Mirai мгновенно получает доступ и распространяет вредоносное ПО. По мере роста числа зараженных устройств хакеры могут использовать этот ботнет для атаки на различные серверы или веб-сайты, отправляя бесчисленные запросы и трафик. Сервис станет недоступен для пользователей, и хакеры будут запрашивать выкуп, прежде чем прекратить DDoS-атаку.

Устройства, на которые нацелена вредоносная программа Mirai

Вредоносное ПО Mirai нацелено на большинство интеллектуальных устройств, работающих в инфраструктуре Интернета вещей. Однако основными целями являются камеры и домашние маршрутизаторы. Ваша домашняя сеть, которая управляет интеллектуальными транспортными средствами, бытовой техникой, домофонами и роботами-пылесосами, является лазейкой для вредоносного ПО Mirai.

Однако некоторые части экосистемы Интернета вещей недоступны для Mirai, но это в основном потому, что создатели этой вредоносной программы запрограммировали ее на игнорирование определенных IP-адресов. Например, они разработали вредоносную программу, чтобы избежать доступа к правительственным устройствам, включая те, которые принадлежат Министерству обороны США.

Почему Mirai так опасна?

Прежде всего, несмотря на то, что власти задержали создателей этой вредоносной программы, они обнародовали исходный код. Другими словами, по-прежнему существует множество вариаций одной и той же вредоносной программы.

Это вредоносное ПО опасно тем, что оно использует DDoS-атаки, которые трудно остановить и которые могут привести к разрушительным коммерческим последствиям. Многие компании заплатили огромные выкупы за DDoS-атаки, поскольку они не смогли их предотвратить. Ботнеты Интернета вещей также могут собирать персональные данные, распространять спам и удерживать устройства в заложниках с помощью программ-вымогателей.

Как обнаружить и устранить атаку ботнета Mirai

Тот факт, что об атаках ботнета Mirai известно и что код доступен с открытым исходным кодом, является полезным. Самое главное, что организации и частные лица могут своевременно обнаруживать эти атаки и защищать себя.

Обнаружение атак Mirai

Первым способом обнаружения атак Mirai является мониторинг сетевого трафика, включая необычные шаблоны, такие как внезапные всплески. С другой стороны, атаки ботнета Mirai также пытаются установить как можно больше подключений к нескольким IP-адресам.

Пользователям также следует проверять поведение устройств и выявлять ненормальное потребление ресурсов или частые неудачные попытки входа в систему. Просмотр журналов событий на сетевых устройствах, брандмауэрах и маршрутизаторах имеет решающее значение для выявления необычных шаблонов или действий.

Одной из лучших систем для обнаружения атак Mirai являются системы обнаружения сетевых аномалий, которые могут распознавать необычное поведение и автоматически выдавать предупреждения. Системы обнаружения и предотвращения вторжений IDP (Intrusion Detection and Prevention) также отлично подходят для мониторинга активности сетевой системы на предмет известных поведений или сигнатур Mirai.

Сегментирование сети

Сегментация сети означает разделение вашей компьютерной сети на более мелкие сети. Это ценный механизм защиты от вредоносных программ Mirai и аналогичных атак.

Поскольку основной целью атак Mirai являются устройства Интернета вещей, вы можете сегментировать сеть и отделять все устройства от критически важных компонентов вашей системы.

Сегментация сети предотвращает распространение вредоносного ПО по сети, компрометируя только тот сегмент, который был начальной точкой атаки. Разделение критически важных систем на более мелкие сети может помочь предотвратить DDoS-атаки на эти системы и продолжить вашу работу.

Установка программного обеспечения для защиты от вредоносных программ

Программное обеспечение для защиты от вредоносных программ является важным инструментом безопасности для защиты систем, включая устройства Интернета вещей, от вредоносных программ. Несмотря на то, что антивирусные решения не существуют специально для устройств Интернета вещей, они могут распознавать сигнатуры и шаблоны, связанные с вредоносным ПО, и помещать угрозу в карантин. Они также обнаруживают необычное поведение процессов и программ, связанных с вредоносным ПО Mirai.

В то же время эти инструменты используют эвристический анализ для обнаружения новых вариантов вредоносного ПО, даже если сигнатуры неизвестны. Благодаря защите в режиме реального времени антивирусное программное обеспечение сканирует запущенные в данный момент процессы и файлы, то есть, если вредоносная программа Mirai попытается выполнить какое-либо действие, антивирус может заблокировать его.

Брандмауэры являются еще одной важной защитой от вредоносных программ, поскольку они блокируют исходящий и входящий трафик. Средств защиты от вредоносных программ работают с брандмауэрами, чтобы создать наилучшую защиту.

Найдите время, чтобы найти надежные инструменты, в первую очередь те, которые обеспечивают отличную защиту от вредоносных программ и демонстрируют многообещающие показатели защиты от этих атак.

Сброс настроек устройств к заводским настройкам

Сброс настроек устройств Интернета вещей к заводским настройкам может отличаться в зависимости от устройства и производителя. Важно то, что возврат к заводским настройкам полностью удалит все вредоносные программы и позволит вам настроить более надежные меры безопасности и учетные данные, которые могут предотвратить подобные атаки в будущем.

Некоторые устройства можно восстановить к заводским настройкам с помощью простого включения питания и сброса настроек, в то время как у некоторых есть собственные интерфейсы, которые вы можете использовать для этого. Обратитесь к руководству и найдите наиболее безопасный вариант для успешного выполнения этой задачи.

Восстановление после атаки и дальнейшая профилактика

Восстановление и профилактика после атаки - это комплекс действий, которые необходимо предпринять для восстановления систем, минимизации ущерба и принятия различных мер для предотвращения будущих атак.

Очистка от вредоносных программ и восстановление данных

После успешного выявления и изоляции зараженных устройств выполните их индивидуальную очистку. Один из лучших подходов - вернуть их в состояние по умолчанию и использовать резервные копии для восстановления ваших данных.

Если вы не можете восстановить данные, поскольку не создали их резервную копию, рассмотрите возможность использования профессионального инструмента для восстановления данных, такого как Wondershare Recoverit, для восстановления удаленных или потерянных данных в различных ситуациях.

Вот как:

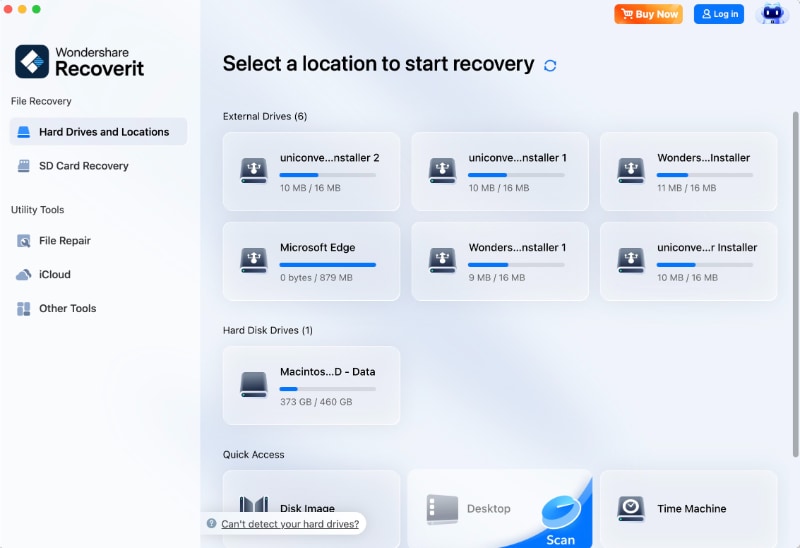

- После запуска программы Wondershare Recoverit выберите Жесткие диски и расположение, а затем диск, на котором были потеряны данные.

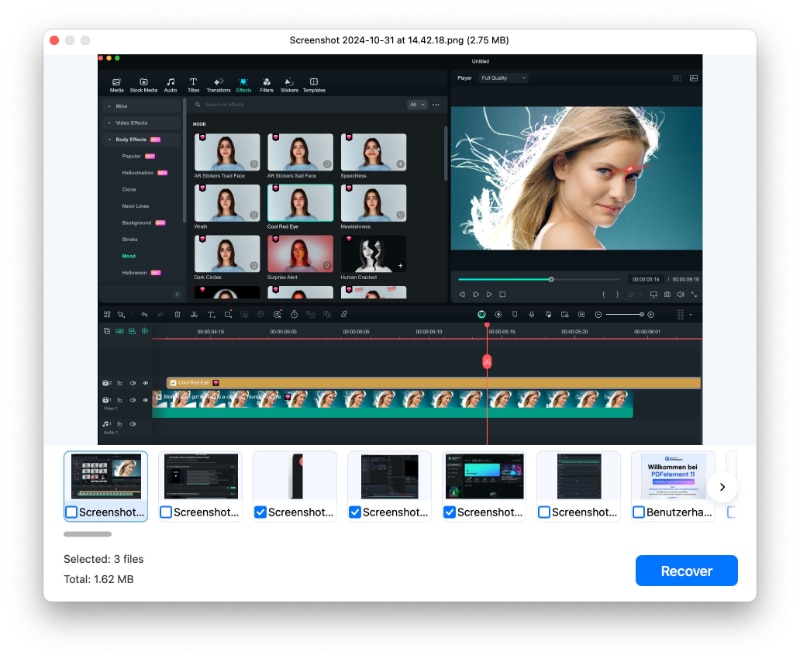

- Программа начнет сканирование автоматически, и вы сможете отслеживать ход выполнения в левом нижнем углу.

- Нажмите Предварительный просмотр, чтобы проверить, какие файлы были найдены. нажмите Восстановить, если вы нашли нужный файл(ы).

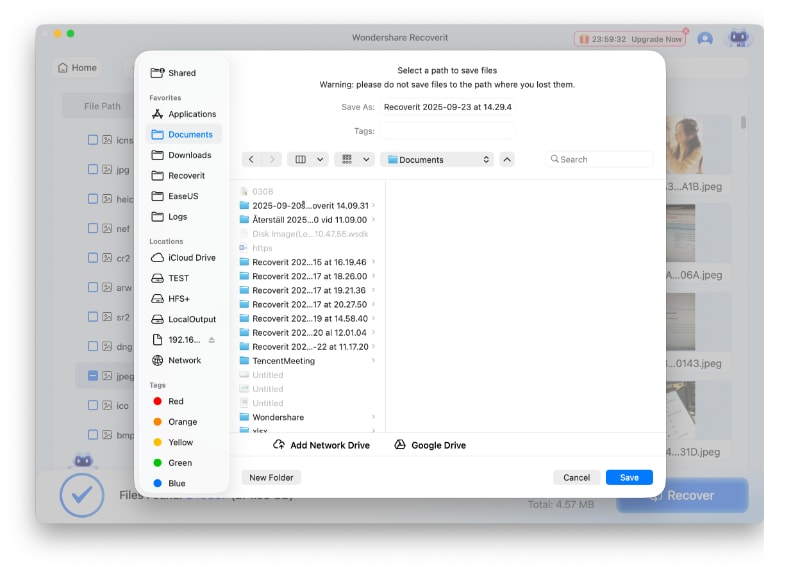

- Выберите исправление и нажмите Сохранить.

Ограничьте доступ

Защита устройств и сети имеет решающее значение для защиты от вредоносных программ. Начните с включения и настройки брандмауэра на вашем маршрутизаторе и устройствах. Брандмауэры могут контролировать весь трафик и предотвращать любые потенциальные угрозы.

Рекомендуется добавить средства контроля доступа, которые четко описывают условия и регулируют, кто может получить доступ к сетевым ресурсам и устройствам.

Установите все исправления и обновления

После того, как вы очистите свою сеть от всех заражений и восстановите устройство, установите все обновления от официальных производителей устройств. Все операционные системы, программное обеспечение и прошивка должны быть установлены с последними обновлениями, чтобы устранить любые уязвимости в вашей системе и предотвратить будущие вторжения.

Обновления также включают различные новые функции безопасности, которые улучшают общую безопасность устройств Интернета вещей, включая системы контроля доступа, механизмы аутентификации, шифрование и т.д. Кроме того, они устраняют уязвимости, влияющие на стабильность, для исправления ошибок встроенного ПО.

Пользователям также следует обновить операционные системы своих устройств и любые приложения, которые они могут использовать.

Измените все свои пароли и учетные данные

Измените все учетные данные и пароли на всех своих устройствах, включая те, которые не были заражены вредоносной программой. Измените пароли для своих сетей Wi-Fi, интерфейсов, логинов, приложений, служб, профилей и т.д. Убедитесь, что ваши пароли сложные:

- Используйте цифры

- Включайте символы

- Используйте заглавные и строчные буквы

- Создание длинных паролей

- Регулярное обновление паролей

- Отказ от распространенных фраз и словосочетаний

- Внедрение функций многофакторной аутентификации

- Ограничение попыток входа в систему

- Хранение паролей с помощью шифрования

- Тщательное управление паролями и выработка безопасных привычек

- Использование менеджеров паролей

Регулярно создавайте резервные копии данных

Составьте подробный график резервного копирования для всех ваших устройств. Обеспечить 100%-ную защиту от вредоносных атак можно только с помощью стратегии резервного копирования. Таким образом, вы сможете быстро восстановить все, вернув своим устройствам настройки по умолчанию.

Заключение

Атаки ботнета Mirai опасны, но в них нет ничего нового. Другими словами, если вы будете активно использовать стратегии предотвращения и выберете правильные меры по восстановлению, вы сможете значительно снизить вероятность заражения ваших устройств Mirai.

Даже если вредоносная программа Mirai заразит вашу систему, вы можете быстро устранить повреждения и восстановить ее в обычном состоянии, отслеживая трафик, сегментируя сеть, используя средства защиты от вредоносных программ и восстанавливая заводские настройки своих устройств. В то же время, серьезно относитесь ко всем рекомендациям, которые будут даны после атаки, чтобы защитить вашу систему от будущих атак.