ChatGPT помогает предоставлять объяснения и генерировать контент. Однако хакеры нашли способ использовать ChatGPT для создания вредоносного ПО. Хакеры ChatGPT все больше совершенствуются в обходе мер предосторожности и использовании ChatGPT для создания вредоносного ПО.

Наше руководство поможет вам узнать, что такое ChatGPT и взлом ChatGPT. Кроме того, мы объясним четыре способа, которыми хакеры используют взломы чат-ботов для создания вредоносного контента. И, наконец, мы поможем вам защитить себя от кибератак.

В этой статье

Что такое ChatGPT?

ChatGPT - это чат-бот, использующий генеративный искусственный интеллект для создания текста, похожего на человеческий. Это LLM (модель большого языка), которая анализирует текст и выдает ответы на ваши запросы. Это позволяет вам легко взаимодействовать и задавать дополнительные вопросы, не повторяя все запросы.

Чат-бот может составлять эссе, создавать рисунки, вести беседы и давать объяснения. Этот продвинутый чат-бот также полезен для программирования, поскольку он может генерировать, объяснять и проверять наличие ошибок в вашем коде.

Кроме того, он может предоставлять услуги по написанию, редактированию, переводу и подведению итогов. Вы также можете использовать его для мозгового штурма идей по заданным темам. Его форма, похожая на чат, и ответы, похожие на человеческие, делают ответы на ваши вопросы более быстрыми и понятными.

Возможности ChatGPT обширны, но также ограничены. Основная проблема - устаревшая информация. ChatGPT 3.5 может делиться знаниями только из своих обучающих данных. Поскольку OpenAI собрал учебный корпус в 2021 году, ChatGPT 3.5 не сможет предоставлять информацию после сентября 2021 года.

Тем не менее, пользователи премиум-версии ChatGPT-4 теперь могут получать доступ к информации в режиме реального времени. Функция должна быть доступна другим пользователям в ближайшее время.

ChatGPT и взлом

В ChatGPT предусмотрены специальные меры предосторожности и безопасности для предотвращения злоупотребления хакерами ее знаниями. Однако ChatGPT может отлично подойти для этического взлома. Этический взлом включает в себя разрешенную практику, которая позволяет пользователям получать доступ к определенным системам или сетям и устранять их уязвимости.

Таким образом, ChatGPT может быть полезен для различных взломов, таких как:

- Автоматизация задач – Если вы хотите автоматизировать определенные задачи на своем устройстве, вы можете попросить ChatGPT помочь вам написать код. Вы можете указать язык для скрипта и задачи, которые вы хотите автоматизировать. ChatGPT мгновенно предоставит желаемый код.

- Помощь в написании кода – Если вы пытаетесь написать код для программы и испытываете трудности с его выполнением, ChatGPT может помочь вам найти ошибки и доработать ваш код за вас.

- Поиск уязвимостей в коде – ChatGPT может помочь вам найти уязвимости при написании кода. Предоставьте ChatGPT свой код и попросите его объяснить его и найти потенциальные уязвимости в системе безопасности. Более того, вы можете попросить его устранить проблемы с безопасностью и предоставить полный код.

- Поиск CVE – CVE - сокращение от распространенных уязвимостей и подверженности риску. Вы можете спросить ChatGPT, какие CVE относятся к конкретным продуктам, и проверить, можете ли вы использовать определенные языки для устранения возможных проблем.

Как люди используют ChatGPT для взлома

ChatGPT может помочь в этичном взломе и блокировать вредоносный взлом. Однако хакеры нашли способы обойти брандмауэры и средства защиты ChatGPT, в результате чего ChatGPT помогает в неэтичном взломе.

Некоторые хакеры полагали, что по-другому формулируя свои запросы, они могут заставить ChatGPT давать ответы относительно неэтичного взлома. Например, хакеры иногда используют запрос DAN (Сделай что-нибудь сейчас), чтобы заставить ChatGPT обойти его защиту.

Более того, некоторые хакеры используют поддельные диалоги из фильмов. Они создают сценарии с двумя персонажами и объясняют, что им нужна помощь в написании диалога для фильма.

Хакеры злоупотребляют возможностями ChatGPT для взлома гораздо более творческими способами. Мы объясним четыре наиболее распространенных способа, которыми хакеры используют ChatGPT для взлома.

Изучение уязвимостей

Хакеры часто используют уязвимости веб-сайтов для получения несанкционированного доступа и запуска нарушений безопасности. ChatGPT может помочь даже неопытным хакерам найти и узнать о конкретных уязвимостях на веб-сайте или в программе. Помимо этих дыр в системе безопасности, ChatGPT может объяснить и назвать инструменты, которые хакеры могут использовать для их использования.

Однако знание того, как сформулировать запрос, имеет решающее значение. Если ChatGPT заподозрит, что пользователь запрашивает что-либо в злонамеренных целях, он сообщит им, что это противоречит его рекомендациям, и не предоставит ответа. К сожалению, хакеры стали умнее, запрашивая конкретную информацию.

Написание вредоносного ПО

Другой способ, которым хакеры используют ChatGPT, - это написание вредоносного программного обеспечения. Несмотря на все меры предосторожности, ChatGPT может создавать вредоносные программы. Группа исследователей из CheckPoint наткнулась на многочисленные банды киберпреступников, которые используют ChatGPT для разработки вредоносного ПО для кражи денег и данных у множества людей.

Одна киберпреступная организация даже предприняла хакерскую атаку на детскую больницу. Это показывает, что ChatGPT может создавать работающие вредоносные программы и предоставлять хакерам бесплатный доступ к любому веб-сайту или программному обеспечению при наличии правильного запроса.

Составление фишинговых писем

Фишинговые электронные письма кажутся законными и заставляют получателей нажимать на название изображения, которое устанавливает вредоносное ПО на их устройства. Отправители обычно выдают себя за законные учреждения или уважаемых людей, чтобы вызвать доверие у своих жертв. Однако создание персонализированных электронных писем на длинный список адресов электронной почты может занять несколько дней.

Таким образом, хакеры используют ChatGPT для создания персонализированных электронных писем для многих людей, используя стиль письма, который можно ожидать от деловых писем. Это добавляет легитимности фишинговым электронным письмам, делая их более успешными в заражении компьютеров жертв.

Многие люди осведомлены о фишинговых электронных письмах и опасаются их. Некоторыми характерными признаками являются орфографические и грамматические ошибки. К сожалению, ChatGPT не допускает таких ошибок. Таким образом, с помощью этого продвинутого чат-бота хакеры могут отправлять фишинговые электронные письма, которые сложнее обнаружить.

Создание сценариев социальной инженерии

Атаки социальной инженерии включают манипуляции и обман, чтобы заставить жертв раскрыть конфиденциальную информацию. Это могут быть электронные письма или телефонные звонки. Хакеры выдают себя за конкретных людей, таких как коллеги, руководители компаний, банковские служащие, агенты службы поддержки и т.д.

Однако они используют ChatGPT, чтобы сделать свои действия более законными и лучше подготовиться к кибератаке. Они делают это, попросив ChatGPT предоставить им диалог для определенного сценария (например, если пользователь позвонил в службу поддержки, чтобы сбросить пароль учетной записи).

Затем ChatGPT предоставляет злоумышленнику полный диалог о том, как будет проходить взаимодействие, позволяя ему лучше учиться и готовиться.

Как защитить себя от кибератак

Кибератаки становятся все более распространенными, и их сложнее обнаруживать. Итак, что вы можете сделать, чтобы защитить себя?

Вы можете защитить себя от кибератак несколькими способами. Хотя вы никогда не будете на 100% защищены от хакеров, вы можете усложнить им работу.

Создайте резервную копию своих данных

Потенциальный злоумышленник может удалить ваши ценные данные, если он заразит ваше устройство вредоносным ПО или отправит фишинговое электронное письмо. Это распространенный сценарий, когда вы становитесь жертвой кибератаки. Таким образом, резервная копия ваших данных может стать спасением.

Резервное копирование ваших данных на внешний жесткий диск - лучший способ защитить их от вредоносных программ. Таким образом, даже если программа-вымогатель заблокирует доступ к вашему устройству и зашифрует ваши данные, вы не столкнетесь с потерей данных, поскольку все ваши файлы будут иметь копии в безопасном месте.

Используйте средство восстановления данных

Не волнуйтесь, если вы не создадите резервную копию своих данных и потеряете их из-за атаки вредоносного ПО. Вы можете использовать надежный инструмент восстановления данных для восстановления потерянных данных.

Когда вы или вредоносная программа удаляете файлы, они по-прежнему существуют на вашем компьютере; они просто недоступны. Однако новые данные перезаписывают их, если вы не извлекаете их с помощью качественного средства восстановления.

Таким образом, вы можете использовать Wondershare Recoverit, чтобы восстановить потерянные файлы и снова сделать их доступными всего за несколько кликов.

- Управляет более чем 500 ситуациями потери данных, такими как потеря данных из-за атак вредоносных программ.

- Удобный интерфейс позволяет восстановить данные всего за несколько кликов.

Выполните следующие действия, чтобы восстановить потерянные файлы с помощью Wondershare Recoverit, и подготовьте внешний жесткий диск:

- Установите и запустите Wondershare Recoverit на вашем компьютере.

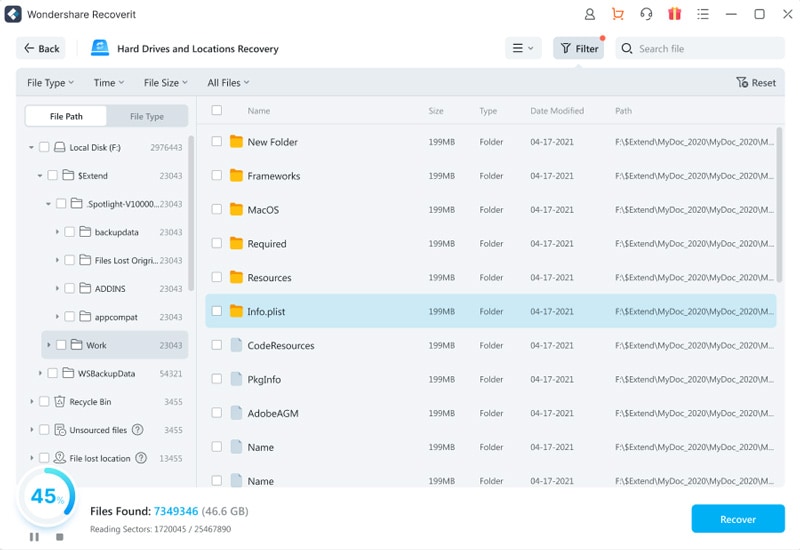

- Перейдите к Жестким дискам и расположениям. Нажмите Старт и выберите хранилище с потерянными файлами.

- Программное обеспечение автоматически просканирует устройство. Вы можете отслеживать, приостанавливать или останавливать процесс в нижней части экрана.

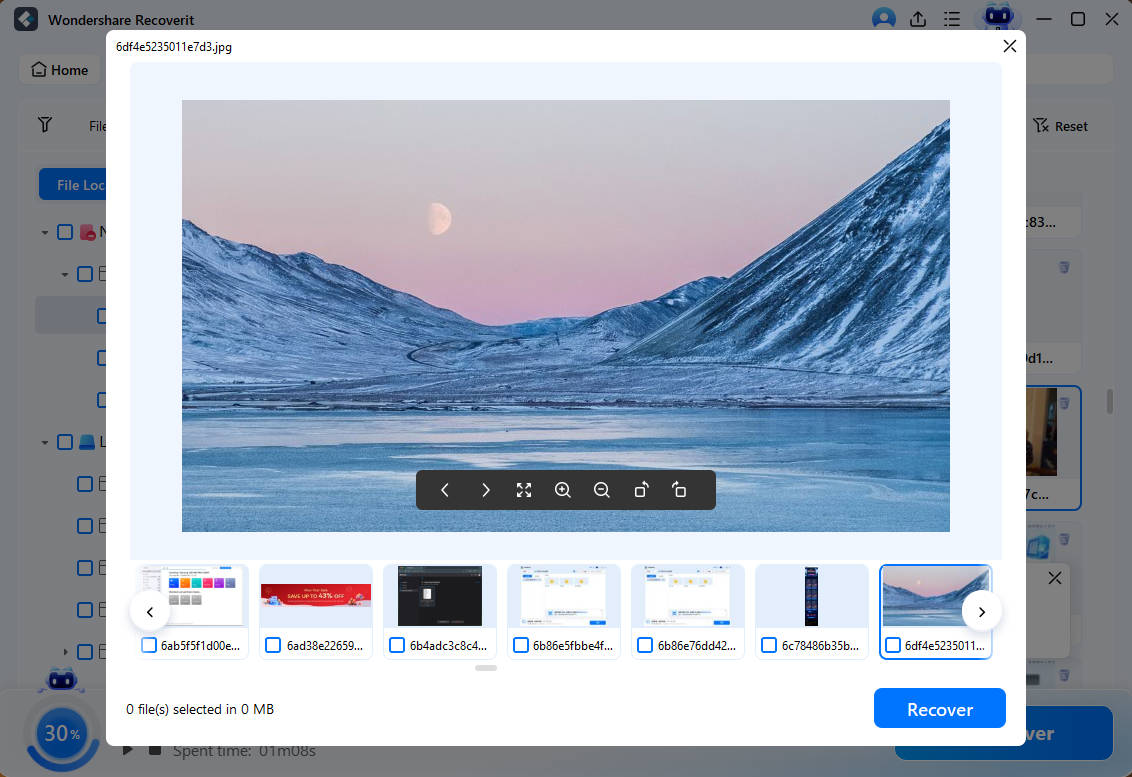

- После завершения сканирования просмотрите файлы, найденные Wondershare Recoverit. Выберите их, нажмите Восстановить и сохраните на внешний диск, чтобы защитить от потенциальных вредоносных программ.

Используйте брандмауэр

Брандмауэр - это система сетевой безопасности, выступающая в качестве передовой защиты от вредоносных программ. Он отслеживает входящий и исходящий трафик на вашем устройстве. При настройке брандмауэра вы устанавливаете определенные правила безопасности. Затем ваш брандмауэр действует как барьер в соответствии с этими предопределенными рекомендациями по безопасности.

Брандмауэр полезен для выявления и блокирования киберугроз и ограничения небезопасного трафика. Блокирование вредоносного трафика защищает вас от атак вредоносных программ. Таким образом, настройте брандмауэр, чтобы защитить себя и свои данные от кибератак.

Обучайте себя и свой персонал

Крайне важно опережать киберпреступников. Поэтому ознакомьтесь с возможными угрозами, мошенничеством и уязвимостями. Узнайте больше о атаках социальной инженерии (включая фишинг) и вредоносных программах, чтобы следить за их развитием.

Кроме того, обучите свой персонал распознавать фишинговые электронные письма и телефонные звонки с использованием социальной инженерии, чтобы избежать попыток взлома. В то время как хакеры используют ChatGPT для совершенствования своей тактики социальной инженерии, двухфакторная и многофакторная аутентификация клиентов и дополнительные меры безопасности могут стать вашими лучшими линиями защиты.

Заключение

Хакеры нашли способ использовать ChatGPT для взлома. В то время как ChatGPT может помочь с этичным взломом, таким как автоматизация задач, написание кода, обнаружение уязвимостей кода и поиск CVE, он также может помочь субъектам угроз при злонамеренном взломе.

Хакера используют ChatGPT для написания вредоносных программ и фишинговых электронных писем, изучения уязвимостей и запуска атак социальной инженерии. Чтобы защитить себя от кибератак, создайте резервную копию своих данных, используйте Wondershare Recoverit, установите брандмауэр и ознакомьтесь с киберугрозами.

Часто задаваемые вопросы

Если бы хакеры не могли использовать ChatGPT, смогли бы они по-прежнему осуществлять взлом?

Ответ утвердительный. Кибератаки - не новинка. Многим опытным хакерам не нужна никакая помощь от ChatGPT. Однако беспрепятственный доступ к этому чат-боту и его обширной базе данных позволяет тысячам хакеров-любителей проводить более сложные атаки, увеличивая количество киберпреступлений.Всегда ли хакеры могут обойти меры безопасности ChatGPT?

Нет, они не могут. OpenAI постоянно обновляет свою модель ChatGPT и свои средства защиты. Это означает, что некоторые методы взлома могут сработать сегодня, но могут не принести результатов завтра. Однако по мере развития ChatGPT хакеры адаптируются и преодолевают новые правила безопасности.Я стал жертвой атаки вредоносного ПО, и мои данные пропали. 180 Что я могу сделать? Что я могу сделать?

Паниковать не нужно. Если вы создали резервную копию своих данных, вы можете использовать резервную копию для восстановления удаленных файлов. В противном случае вы можете воспользоваться инструментом восстановления данных, таким как Wondershare Recoverit. Он восстановит потерянные и удаленные данные за несколько секунд.