Проводя часы за онлайн-развлечениями, мы можем столкнуться с угрозами, которые затрагивают миллионы устройств. Эти вредоносные программы и вирусы могут привести наши компьютеры в негодность, уничтожить наши ценные данные, украсть конфиденциальную информацию и причинить ущерб на миллиарды долларов. Что еще хуже, так это то, что вредоносные программы-враги стремительно развиваются.

В сегодняшнем обзоре новейших компьютерных вирусов и вредоносных программ мы рассмотрим, как эти цифровые угрозы развивались на протяжении многих лет, перечислим и объясним, как работают новые компьютерные угрозы, и покажем вам, как защитить ваши данные от новейших компьютерных вирусов и вредоносных программ.

В этой статье

- 🔋 Используйте надежный антивирус

- 🔋 Регулярно проверяйте устройства

- 🔋 Установите средство восстановления данных

- 🔋 Используйте программное обеспечение для резервного копирования

- 🔋 Добавьте рекламный блок

- 🔋 Обновите ОС и приложения

- 🔋 Следите за загрузками

- 🔋 Избегайте сомнительных названий изображений

- 🔋 Используйте 2FA и надежные пароли

Постоянно развивающиеся угрозы, связанные с компьютерными вирусами

По мере того, как наши устройства и меры кибербезопасности совершенствовались на протяжении многих лет, вирусы и вредоносные программы также претерпели значительный скачок в развитии. Сегодня они представляют собой более серьезную угрозу, чем когда-либо, поскольку многие из этих современных вредоносных программ могут обойти наши меры безопасности и заразить наши компьютеры.

Оттуда они могут нанести ущерб нашим системам, воруя конфиденциальные данные, нанося финансовый ущерб и шифруя ценные файлы.

Новейших компьютерных вирусов и вредоносных программ

Ниже приведен список актуальных вирусов и вредоносных программ, информация о которых и способах их применения может помочь вам защититься от них.

Mindware

Принадлежащий к семейству программ-вымогателей sFile, mindware, скорее всего, является новым названием существующего штамма вируса. Существуют предположения, что этот недавно выпущенный и вызывающий хаос вирус принадлежит старой печально известной хакерской группе, но в 2022 году получил ребрендинг.

Новая программа-вымогатель использует метод двойного вымогательства, при котором злоумышленники крадут информацию перед ее шифрованием, угрожая опубликовать ее, если жертва не заплатит. В большинстве случаев жертвы платят, поскольку чаще всего это компании, обладающие конфиденциальной информацией, которая не может стать достоянием общественности.

Clop Ransomware

Программа-вымогатель Clop, нацеленная в первую очередь на незащищенные системы, может уничтожить ваши конфиденциальные данные, если это повлияет на ваш компьютер. Программа относится к семейству программ-вымогателей Cryptomix и представляет собой опасный код, который изменяет настройки вашего браузера, скрывается от антивирусных программ и использует шифр Advanced Encryption Standard (AES) для шифрования данных.

К счастью для частных лиц, Clop, как известно, охотится только на крупную дичь, а целями программы-вымогателя Clop всегда являются организации и компании, независимо от того, какой вариант Clop мы обсуждаем. Многие из этих вариантов можно распознать по расширению, которое они добавляют к файлам, включая "Cllp", ".Cllp", ".C_L_O_P", "Cl0pReadMe.txt" и т.д.

После шифрования данных фотографии, видео и документы часто имеют расширение .CLOP или .CIOP, что делает ценные данные компании недоступными. Они вынуждены платить высокий выкуп за расшифровку этих файлов, и даже в этом случае никто не может гарантировать, что хакеры продолжат расшифровку.

RaaS

Темная сторона Интернета, также известная как даркнет, является домом для многочисленных организаций, предоставляющих программы-вымогатели как услугу (RaaS). Клиенты могут приобрести эту программу-вымогатель с оплатой за использование для атаки на компьютеры других пользователей, и RaaS предлагает следующие модели получения дохода:

- Разовая покупка программы-вымогателя без участия в прибыли от выкупа;

- Ежемесячная подписка по фиксированной ставке;

- Программ, в рамках которых партнеры выплачивают разработчику программы-вымогателя от 20 до 30% прибыли;

- Модель распределения прибыли, при которой клиенты и разработчики делятся полученными выкупами.

Этот бизнес программ-вымогателей растет в геометрической прогрессии, и в 2020 году прибыль от выкупа составила более 20 миллиардов долларов. Здесь Locky, Goliath, Encryptor, Jokeroo, Hive, REvil, LockBit и Dharma - вот некоторые из угроз RaaS, ответственных за получение такой прибыли, но существуют и другие примеры RaaS.

Как и другие типы программ-вымогателей, эти специально созданные инструменты проникают на компьютеры, нацеливаясь на документы, фотографии и видео пользователя и шифруя файлы. После этого злоумышленники могут запросить оплату за расшифровку ваших данных, но ничто не мешает им продолжать в том же духе даже после того, как вы заплатили.

Поддельные обновления ОС

Этот тип программ-вымогателей, относящийся к семейству Void Crypt, делает то, что следует из его названия. Вирус обманывает пользователей компьютеров, заставляя их устанавливать его, выдавая себя за последнюю версию обновлений Windows. Он предлагает пользователям принять срочные меры и немедленно установить приложение.

Обновления Windows не поставляются в виде исполняемых файлов, что упрощает распознавание поддельных и вредоносных файлов .EXE-файл легко распознать. Однако это по-прежнему опасно, поскольку многие пользователи становятся жертвами этой скрытой программы-вымогателя, шифрующей их личные данные с помощью хакеров, требующих денег.

Onyx

Обнаруженный в 2022 году и основанный на программе-вымогателе CONTI, Onyx представляет собой невероятно разрушительную угрозу, которую вы не хотели бы видеть на своем компьютере. Он шифрует данные и требует от жертв заплатить выкуп, чтобы получить ключ для расшифровки.

Что отличает Onyx от других программ-вымогателей, так это их метод шифрования. А именно, вредоносный инструмент шифрует файлы размером не более 2 МБ. Такие файлы получают расширение ".ampkcz" после того, как Onyx использует алгоритмы AES+RSA для их шифрования, и вирус генерирует файл ReadMe.txt, чтобы сообщить жертвам о том, что они были скомпрометированы.

С другой стороны, все, что больше 2 МБ, перезаписывается ненужным файлом, что делает его полностью бесполезным или недоступным. Даже если вы заплатите злоумышленникам, стоящим за Onyx, вы сможете расшифровать только самые маленькие файлы, в то время как все, что больше 2 МБ, невозможно восстановить.

Zeus Gameover

Этот тип вредоносных программ распространяется через электронную почту, и поскольку большинство людей не проверяют адрес электронной почты и имя отправителя, а также не просматривают названия изображений в электронной почте, прежде чем нажимать на них, Zeus Gameover может заразить невероятно быстро. После распространения вредоносная программа может обходить централизованные серверы и создавать независимые для связи со злоумышленником.

Как только Zeus Gameover заражает ваши компьютеры, она ищет банковские реквизиты, крадет ваши учетные данные для входа в систему и сообщает об этом хакерам через независимые серверы. После этого хакеры могут либо украсть все ваши деньги, постепенно опустошить ваш банковский счет, чтобы вы этого не заметили, либо продать вашу банковскую информацию в темной сети.

Новостные вредоносных программ

Новаторские новости - это огромный источник кликов и просмотров. Хакеры знают об этом, и существует бесчисленное множество случаев, когда люди заражали свои устройства, когда заражение происходило после того, как они кликнули на интересное видео или захотели прочитать о необычном мировом событии.

А именно, злоумышленники часто создают поддельные веб-сайты, на которых публикуются актуальные новости, или рассылают электронные письма с подозрительными названиями изображений, из которых читатели могут узнать больше об обновлениях в какой-нибудь захватывающей истории. Конечно, эти названия изображений приводят к немедленному заражению компьютера, когда читатель нажимает на них.

IoT атаки (Атаки Интернета вещей)

Все больше и больше наших гаджетов подключаются к Интернету и бесконечно переплетаются, существуя в экосистеме, известной как Интернет вещей (IoT). Хотя наличие интеллектуальных холодильников, камер и термостатов невероятно удобно, это также создает серьезную угрозу безопасности, которую могут использовать хакеры.

Компрометация одного неисправного устройства в этой экосистеме может привести к выходу из строя многих других, в результате чего вы останетесь с зараженной системой. Таким образом, киберпреступники могут украсть вашу конфиденциальную информацию, шпионить за вами, пока вы спите, или морочить вам голову, меняя температуру в вашей комнате, и использовать множество других возможностей.

Атаки искусственного интеллекта

Развитие искусственного интеллекта за последние несколько лет привело к многочисленным изменениям, которые сделали нашу жизнь проще, чем когда-либо. Но хакерам также стало проще создавать вредоносные программы, поскольку компетентные системы искусственного интеллекта могут без особых усилий находить уязвимости и рассчитывать наилучшую стратегию атаки.

Например, начало фишинговой атаки сегодня занимает всего несколько секунд. Система искусственного интеллекта, такая как WormGPT, может писать сложные сообщения, создавать веб-страницы, которые выглядят как настоящие, и отправлять электронные письма тысячам людей. Их подлинный внешний вид значительно облегчает возможность стать жертвой такой атаки, поскольку хакеры теперь могут без особых усилий получить вашу конфиденциальную информацию или логины.

Криптоджекинг

Криптоджекинг - это термин, образованный от слова "криптовалюта" и "угон", который многое говорит о том, как работает цифровая угроза. Вирус, по сути, заражает ваш компьютер с помощью инструмента для криптомайнинга, часто устанавливая его через другое приложение или браузер и истощая ресурсы вашего компьютера для генерации криптовалют для злоумышленника.

Хотя вирусы-взломщики не так опасны и вредоносны, как другие в этом списке, они могут значительно замедлить работу ваших устройств и значительно увеличить расходы на электроэнергию. Они превращают ваш компьютер в зомби-машину для крипто-майнинга, извлекая выгоду из компонентов и мощности вашего компьютера.

Социальная инженерия

Поскольку программное обеспечение для кибербезопасности стало невероятно эффективным и действенным средством защиты от цифровых угроз, многие хакеры и группы злоумышленников обратились к единственной оставшейся у них уязвимости – людям.

В этом и заключается суть социальной инженерии, поскольку эта хакерская тактика заключается в манипулировании и обмане человека с целью получения доступа к компьютерной системе и ценной информации. Хакеры могут обманом заставить людей неохотно отказаться от личной информации или учетных данных, используя поддельные электронные письма, телефонные звонки и приложения.

Имея их в руках, они могут получить доступ к компании незадачливого сотрудника, где могут вызвать хаос, украсть деньги или разрушит весь бизнес изнутри.

Как защитить себя от новых компьютерных вирусов и вредоносных программ

Несмотря на то, что мы включили длинный список новых цифровых угроз, которые развивались и совершенствовали свое действие в течение последних нескольких лет, важно помнить, что эти инфекции также можно предотвратить. Ниже приведен список советов и инструментов для защиты конфиденциальных данных и повышения безопасности ваших устройств.

🔋 Используйте надежный антивирус

Антивирусы и средства защиты от вредоносных программ являются первой линией защиты от угроз из цифрового мира. Вот почему поиск подходящего антивирусного приложения и использование антивируса от надежной компании имеет решающее значение для защиты ваших данных от онлайн-угроз.🔋 Регулярно проверяйте устройства

Одного установленного антивирусного средства недостаточно. Эти средства не смогут защитить вашу систему без участия пользователя, даже при регулярном обновлении или наличии актуальных баз вредоносных программ. Вы также должны регулярно использовать функции программного обеспечения для сканирования вашей системы.

Добавление незнакомого USB-накопителя или внешнего накопителя или подключение к новому серверу также сопряжено с риском. Если вы должны это сделать, вам следует, по крайней мере, просканировать эти устройства с помощью антивируса или средства защиты от вредоносных программ. В противном случае вероятность заражения невероятно высока, поскольку даже самые надежные устройства уже могут быть заражены новейшими вредоносными программами или троянским конем.

🔋 Установите средство восстановления данных

Хотя улучшение гигиены просмотра веб-страниц и использование антивирусных средств или средств защиты от вредоносных программ для защиты от онлайн-угроз могут помочь, этих шагов недостаточно, чтобы обезопасить вас от любого вреда. Антивирусы действительно могут защитить от известных или недавних компьютерных вирусных атак, но они также могут позволить неизвестным или новым вредоносным программам обойти защиту инструмента.

В таком случае иметь в своем арсенале инструменты для восстановления данных - отличная идея. Вы не можете рассчитывать на то, что хакеры взломают и расшифруют ваши файлы после того, как вы заплатите, но вы можете положиться на приложения для восстановления данных, такие как Wondershare Recoverit, которые сохранят ваши данные в случае атаки.

Независимо от того, потеряли ли вы документы, фотографии, видео или музыку в результате недавних компьютерных вирусных атак, это приложение всегда к вашим услугам, поскольку поддерживает более 1000 типов файлов. Кроме того, он поддерживает более 2000 устройств хранения данных, включая внутренние и внешние накопители, USB-накопители, NAS-серверы и все, что может быть заражено вирусом.

Использовать Wondershare Recovery невероятно просто. Вот что вам нужно будет сделать, если ваш компьютер будет поражен вирусом или вредоносной программой, в результате чего вы потеряете данные:

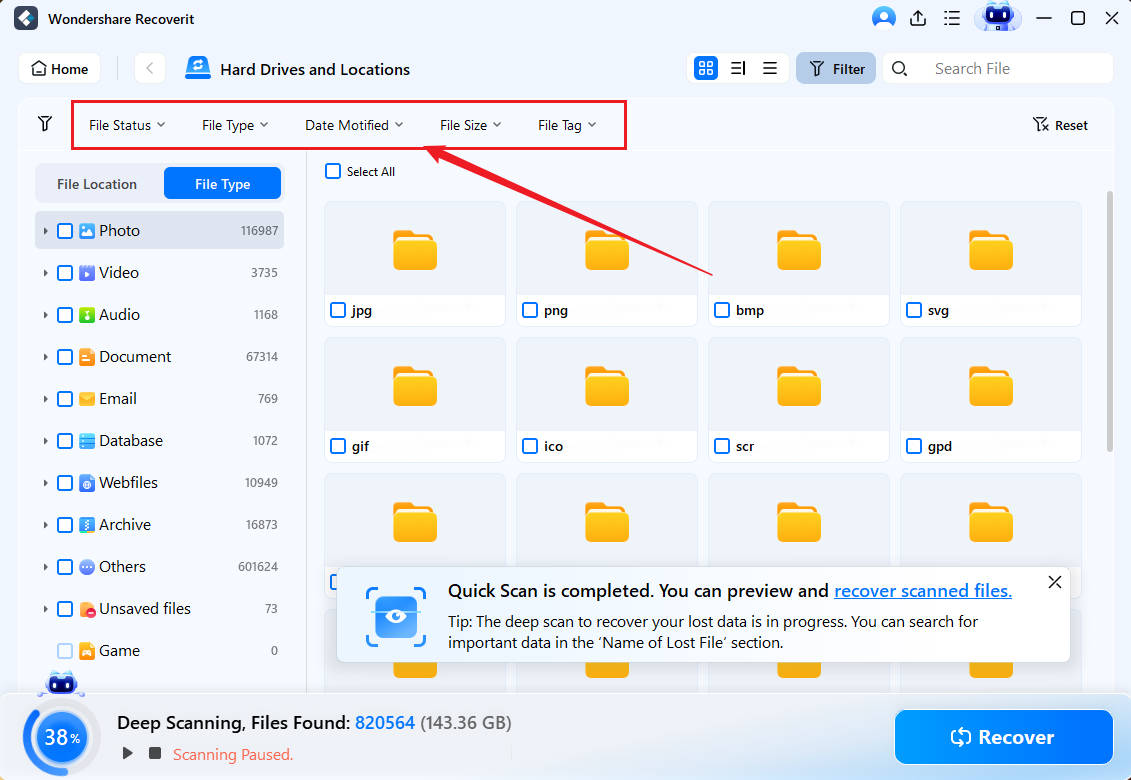

- Запустите программу Wondershare Recoverit на вашем КОМПЬЮТЕРЕ и выберите Жесткие диски и расположение.

- Выберите диск, зараженный вирусом, и приложение автоматически начнет тщательную проверку. (Возможно, вам придется использовать приложение несколько раз для разных дисков).

- Добавьте и настройте различные файловые фильтры для ускорения глубокого сканирования.

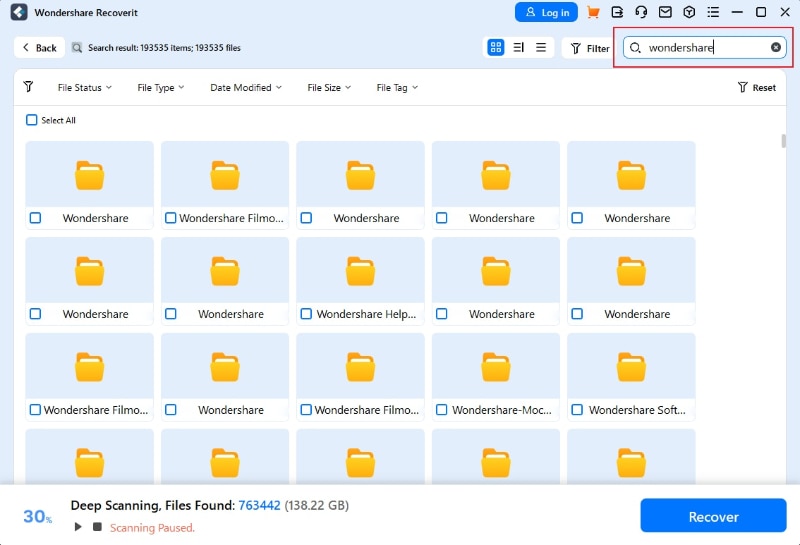

- Используйте ключевые слова для ускорения сканирования и поиска определенных файлов.

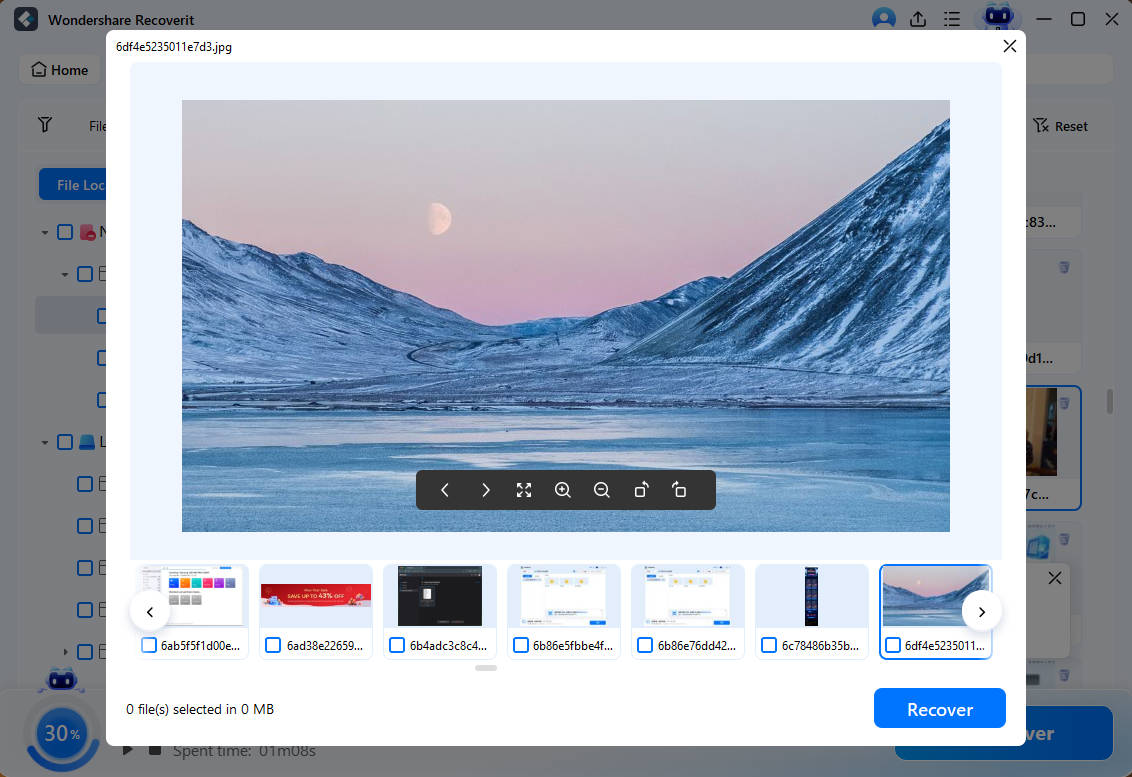

- Просмотрите обнаруженные файлы, чтобы проверить их целостность и убедиться, что это те файлы, которые вы ищете.

- Как только программа найдет нужные файлы, вы можете приостановить или остановить сканирование и восстановить файлы в безопасном месте, нажав Восстановить.

Вот и все, поскольку это все, что вам нужно будет пройти. С Wondershare Recoverit в вашем арсенале у вас будет больше шансов выиграть битву с современными вредоносными программами. 153 Скачать бесплатно

🔋 Используйте программное обеспечение для резервного копирования

Может показаться, что несколько сотен долларов - не такая уж большая сумма для восстановления ваших драгоценных воспоминаний, но, как мы уже упоминали, нет никакой гарантии, что злоумышленники когда-либо расшифруют ваши данные. Создание резервных копий данных - единственный способ справиться с ситуацией, и настоятельно рекомендуется использовать надежное программное обеспечение для резервного копирования, такое как Wondershare UBackit, и быть готовым к вирусным атакам.

🔋 Добавьте рекламный блок

Хакеры часто используют всплывающую рекламу на различных веб-сайтах с высокой посещаемостью, чтобы обманом заставить пользователей загрузить вредоносное программное обеспечение.

К счастью, также существует множество бесплатных инструментов для блокировки рекламы, таких как AdBlock, Adblock Plus, uBlock Origin и Ghostery, и мы настоятельно рекомендуем их. С их помощью вы можете заблокировать 99% раздражающих всплывающих окон и значительно снизить вероятность ошибочного нажатия не на ту кнопку загрузки.

🔋 Обновите ОС и приложения

Если вы используете не последнюю версию операционной системы, ваши шансы заразиться компьютерным вирусом значительно выше. Хакеры любят устаревшие версии ОС и старые приложения, поскольку они более подвержены уязвимостям, что делает их основной целью и легкой добычей.

Поддержание вашей операционной системы и повседневных приложений в актуальном состоянии имеет важное значение для снижения вероятности заражения вредоносными программами. Ваша система может использовать автоматическое резервное копирование – вам следует использовать эту функцию, чтобы уменьшить количество уязвимостей в вашей системе. Еженедельное или ежемесячное обновление приложений вручную - еще одна полезная привычка, которую стоит выработать.

🔋 Следите за загрузками

Большинство пользователей компьютеров считают, что загрузка файлов из защищенного источника гарантирует их безопасность. Однако в наши дни получить сертификат безопасности не составляет труда, и существуют также вредоносные и поддельные приложения.

Чтобы противостоять этому, вы должны внимательно следить за тем, что вы загружаете и откуда. Проверьте размер файла и убедитесь, что ожидаемый и загруженный размеры совпадают. Используйте MD5sum такие инструменты, как Контрольная сумма файла MD5, чтобы проверить целостность файла. Читайте отзывы о веб-сайтах, которые вы используете, и ищите отзывы о приложениях, которые вы собираетесь загрузить.

🔋 Избегайте сомнительных названий изображений

Во время просмотра веб-страниц или в рабочее время многие из нас не проверяют названия изображений, на которые нажимают, пока не увидят предупреждение. Тем не менее, большинство заражений происходит из-за сомнительных названий изображений, которые следует тщательно проверять перед доступом, поскольку хакеры могут легко воссоздать привычные пользовательские интерфейсы, но не могут использовать уже используемые URL-адреса.

Поэтому необходимо улучшить свои привычки просмотра. Хотя это, конечно, не тот навык, который можно развить за одну ночь, стоит научиться просматривать названия изображений, прежде чем нажимать на них. В конце концов, даже малейшее отклонение от URL-адреса может означать, что вы имеете дело с вредоносным названием изображения и возможным заражением.

🔋 Используйте 2FA и надежные пароли

Хотя в мире хакинга атаки методом перебора, которые взламывают слабые пароли, не так эффективны, как другие методы взлома, это не значит, что вы должны забывать о важности паролей. А именно, когда на веб-сайтах происходит утечка данных, большинство скомпрометированных учетных записей имеют короткие и ненадежные пароли, такие как "пароль", "12345678", "pass1234" и т.д.

Использование более длинных и надежных паролей с сочетанием прописных и строчных букв, цифр и специальных символов значительно повышает вашу безопасность. В то же время инструменты двухфакторной аутентификации (2FA) позволяют получить доступ к вашему телефону, что значительно усложняет работу хакера.

Заключение

Цифровой мир полон постоянно развивающихся угроз. Новейшие типы вирусов, такие как mindware, clop ransomware, RaaS hacker groups, Onyx, Zeus Gameover и другие упомянутые примеры, вызывают массовый хаос, и мы подробно рассказали о том, как развиваются, заражают, распространяются и крадут финансовую информацию эти новейшие вирусные атаки.

К счастью, за последние несколько лет меры кибербезопасности также претерпели значительные изменения. В совокупности они создают безопасную среду для данных, позволяя пользователям защищать свои файлы от современных киберугроз, но только с учетом изменений в привычках просмотра, загрузки, обновления и сканирования.

И даже если новейшие вредоносные программы преодолевают защиту вашей системы кибербезопасности, такие приложения, как Wondershare Recoverit, творят чудеса в восстановлении поврежденных и зараженных вирусами файлов. Надежное программное обеспечение для резервного копирования, такое как Wondershare UBackit, также позволяет легко восстановить ваши важные данные в случае вирусной атаки.

Настоятельно рекомендуется использовать эти инструменты вместо выплаты выкупа, поскольку это не гарантирует, что злоумышленники вернут ваши файлы.